Настройка CAPsMAN v2 на роутере MikroTik или контроллера управления точками доступа на Микротике. Он позволяет конфигурировать устройства централизованно, назначать каналы и их ширину, SSID, профили безопасности, централизованную блокировку устройств, аутентификация устройств на основе сертификатов, и много другое. Обновлённая версия продукта входит в стандартный пакет RouterOS с версии 6.37. Первой версии не совместима со второй. Для его работы нужен уровень Licence 4 и выше.

Стоит отметить важный нюанс, если все ваши точки доступа, настроены на получение конфигураций от контроллера, и он по каким-либо причинам не доступен, то все AP прекратят своё вещание до тех пора, пока CAPsMAN не станет доступным.

Схема сети

- RouterOS 6.47.4;

- 192.168.0.0/24 – LAN;

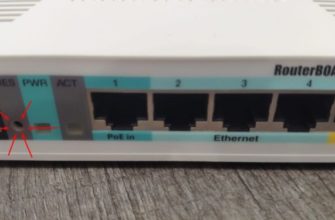

- Mikrotik RB951G-2HnD – CAPsMAN, настроен интернет, DNS, DHCP;

- Mikrotik RB951Ui-2HnD и RB951Ui-2nD (hAP) – точки доступа;

- Устройства подключены по кабелю.

Настройка CAPsMAN

Подключимся на роутер RB951G и выведем действующую конфигурацию:

В General-Bridge входят ehter2-4, ether1 – смотрит в интернет (выход в интернет у нас отсутствует, т.к. для демонстрации решения он нам не понадобится), назначен IP адрес, DNS и NAT.

Все настройки будут производиться в меню CAPsMAN.

Channels

Создадим первый канал на частоте 2412, ширина в 20Mhz, стандарт G и N.

По аналогии создадим шестой и одиннадцатый каналы.

Datapath

Создадим правило, которое будет добавлять в локальный General-Bridge интерфейсы подключённых AP.

- Local Forwarding – если не установлена галочка, значит клиентская AP будет форвардить трафик через контроллер. Если у вас много точек доступа, от 5-10 и на них много клиентов, то для разгрузки лучше включать данную галочку.

- Client to Client Forwarding – данный параметр разрешает обмениваться трафиком между клиентами AP.

Создадим второй Datapath для гостевой сети. В нем отключим обмен данными между клиентами.

Security

Сконфигурируем профиль безопасности для защищённой сети, указав:

- Имя профиля:

- Тип аутентификации;

- Шифрование;

- Пароль.

Настроим второй профиль, для открытой сети, без указания типов шифрования, пароля и т.д.

Configurations

На данном этапе мы создаём конфигурации. Т.к. у нас будет закрытые и открытые сети, то нам понадобятся 2 конфига. Для первого в wireless укажем:

- Имя конфигурации;

- Режим работы;

- SSID;

- Место нахождения;

- Hw. Protection Mode;

- Страна;

- Максимальное количество клиентов.

Откроем Datapath и выберем первый.

Профиль безопасности так же нужен первый.

Создадим второй конфиг с незначительными изменениями.

Datapath и Security Profile выберем вторые.

Provisioning

Задаём параметры для Provisioning. Идентифицировать клиента мы будет по IP адресу, но можно и по имени (System — Identity), а также MAC, но можно и все вместе. Задаём действие – создать динамически и включить, укажем основной и дополнительные конфиги (их может быть до 32-ух, это ограничение RouterOS).

Action могут быть различные:

- None – ничего не делать;

- Create enabled – в этом случае создаются статические интерфейсы;

- Create disabled – создать и выключить;

- Create dynamic enabled – используется для тестирования, после чего рекомендуется прибить гвоздями Create enabled.

Включение CAPsMAN

Столько мучений, ради одной заветной галочки.

Настройка AP

Подключимся к микротику RB951Ui-2HnD и взглянем на его настройки. Ничего особенного. Имеем бридж и адрес на нем.

Для получения конфига, перейдём в Wireless – CAP:

- Включаем CAP;

- Interface – тот, на котором будет применены настройки;

- CAPsMAN Address – указываем адрес контроллера, для обеспечения резервации можно указать несколько, если таковы у вас имеются;

- Bridge – тот мост, в который добавятся созданные интерфейсы с полученный конфигураций с контролера.

Обратите внимание, что wlan1 отключён.

В качестве примера, мы добавляем и WiFi-1 и WiFi-2-Guest в общий бридж. В реальной жизни так делать, конечно, не надо. Следует разделить все по VLAN: основной сети, гостевой и management vlan.

Как вы видите, появился соответствующий комментарий, теперь данной AP управляет контроллер.

После того как прилетят настройки, мы их увидим в описании каждого интерфейса. Но внимательный читатель заметит, что конфиг немного не тот, что указывали выше, в частности канал, согласно параметрам нам должен был прилететь 2412, а по факту 2452. Исправим это на контроллере. На вкладке CAP Interface мы видим все успешно подключённые клиентские AP. Флаг D означает – динамический.

Превратим их в статические и зададим корректные каналы. Двойным кликом открываем cap1, жмём copy.

В скопированном интерфейсе указываем корректный канал, datapath, cfg и security.

После применения, оба интерфейса пропадут и останется в нашем случае cap3. Переименуем его в понятное имя.

После сохранения снова копируем. Задаём корректное имя для WiFi-2-Guest и выбираем Master Interface

Указываем соответствующий конфиг, канал, datapath и профиль безопасности.

Список CAP интерфейсов должен быть следующий.

На клиенте теперь нужно выключить и включить CAP в Wireless. Вот теперь все в порядке.

Создадим provisioning для RB951Ui-2nD (hAP) изменив IP Address Ranges, или указав Radio MAC, в качестве эксперимента попробуем этот вариант (в реальной жизни, старайтесь соблюдать единообразие конфигов). Этот тот самый MAC, который светится в настройках конкретной карточки.

Теперь включим CAP на RB951Ui-2nD (hAP).

Снова проблемы с каналами. Проделаем такой же трюк с копированием интерфейсов, необходимо изменить частоту согласно channel6. Не забываем про профили безопасности, datapath и cfg.

После выключения/включения CAP, должны получить правильный конфиг.

У нас остался третий девайс, это сам контроллер. Да-да, он может быть так же сам для себя им.

Итого у нас есть 3 девайса, на разных каналах, на каждом по 2 AP с разным SSID. Проверим это!

Бесшовный роуминг

Интернет пестрит громкими фразами вида «настройка бесшовного wifi (роуминг) на микротик», но чудес не бывает, и это на самом деле псевдо бесшовный роуминг. Для бесшовности в прямом смысле этого слова, вам понадобится протокол 802.11R, реализация которого отсутствует на устройствах Mikrotik, его поддерживают другие более дорогие устройства. Куча манов ведут к «тонкой настройке» Access List путём принудительного выбрасывания с точки при определённом уровне сигнала. Так вот, это абсолютно бессмысленно, т.к. при выкидывании с точки вы лишаетесь того самого псевдо роуминга.

Хитрость состоит в том, что нужно грамотно расставить точки доступа. Под грамотно, я понимаю, чтобы уровень сигнала клиентского устройства был в пределах -70-75 и тогда, CAPsMAN увидит, на основе своего анализа, что у вас блин хреновый сигнал, и переключит на ближайшую точку (если она установлена правильно, если сигнал ее лучше и если она вообще есть). Переключение в ДАННОМ случае, будет начинаться со второго этапа аутентификации, а не с первого, т.е. полного, как ели бы вы сделали это выкидыванием клиентов. Это и есть дополнительная, подчёркиваю, дополнительная фича, а не крутая реализация роуминга.

Access List нужен для других целей – блокировка / разрешение доступа к точкам. В контексте CAPsMAN это работает централизованно.

Вы только посмотрите, можно запрещать или разрешать определённым MAC адресам цепляться на конкретных или всех AP.

Начал одним, а закончил другим))), надеюсь теперь все стало понятно.

Настройка сертификатов

К сожалению, первая версия имела изъяны, и без труда можно было прикинуться AP. Ситуация изменилась с появлением сертификатов и улучшенных механизмов работы. Не будем заострять внимание на генерации сертификатов, это, пожалуй, отдельная тема, тем более их можно создавать, не отходя от кассы. Но имейте в виду, что они сгенерятся на максимально возможны срок.

Открываем Manager, в Certificate и CA Certificate ставим значение auto.

После применения, роутер сгенерировал CA и сертификат для роутера. Укажем их вместо auto в выпадающем списке.

Подключаемся к Mikrotik RB951Ui-2HnD, открываем CAPsMAN в Wireless, в строке Certificate выбираем auto.

После чего, клиент отправит на контроллер запрос сертификата и получит его. Следом меняем auto на выданный сертификат из выпадающего списка. Так же рекомендую указать CAPsMAN Certificate Common Name. Ставя галочку Lock To CAPsMAN, мы жёстко привязываемся. Но если вы отзовёте сертификат контроллера, то точки перестанут работать.

Если все хорошо, то конфиг прилетит без проблем. Проделываем то же самое для остальных AP. После чего на контроллере ставим галочку Require Peer Certificate.

Теперь принудительно требуем у точек наличие сертификата.

Удачных конфигов.